Estafas en Redes

Las estafas en redes, especialmente vía WhatsApp, empezaron a crecer luego de la Pandemia y su metodología esta en constante evolución.

ESTAFASREDES Y SEGURIDADINFORMATICALEGAL

Terrera Cárdenas Ezequiel

9/14/2023

Conceptualización y metodología

Las estafas en redes, también conocidas como estafas en línea o ciberestafas, se refieren a prácticas fraudulentas llevadas a cabo en el entorno digital, específicamente están presentes en plataformas de internet y redes sociales. Estas prácticas involucran necesariamente el engaño y/o manipulación con el objetivo de obtener beneficios financieros o información personal de manera ilegítima. Podemos hacer una breve conceptualización y remarcación de ideas:

Engaño: Generalmente, los perpetradores intentan generar situaciones engañosas, donde los estafadores se hacen pasar por personas o entidades confiables, como bancos, empresas legítimas, amigos o familiares.

Técnicas de manipulación: Los estafadores utilizan diversas técnicas de manipulación psicológica, entre estas puede existir o no una ingeniería social, donde se recurre a un estudio previo de la víctima y sus alcances, tanto sociales como económicos. Además, algunos utilizan el shock emocional y recurren al miedo, la urgencia, la empatía o la curiosidad, para persuadir a las víctimas a tomar medidas en poco tiempo y así lograr su objetivo.

Medios digitales: Estas estafas se propagan principalmente a través de correos electrónicos falsos, mensajes de texto, redes sociales, sitios web fraudulentos y aplicaciones maliciosas. Últimamente, empezaron a usar, mucho más, la red de mensajería WhatsApp, porque su uso es global y de extensión horizontal por todo el espectro social de la víctima, además, la victima tiene contacto directo y prácticamente instantáneo con el estafador por la inmediatez de la app y el uso que, comúnmente, damos a la misma.

Objetivo: La finalidad de estas estafas suele ser obtener dinero, información personal, contraseñas, números de tarjetas de crédito u otros recursos valiosos de las víctimas.

Tipos comunes: Algunos ejemplos comunes de estafas en redes incluyen el phishing (suplantación de identidad para obtener información confidencial), el scamming emocional (engañar emocionalmente a las personas para obtener dinero), el fraude de inversión (prometer rendimientos excesivos), la promesa de premio (ante la promesa de recibir un premio la victima entrega datos sensibles), entre otros.

Consecuencias: Las víctimas de estafas en redes pueden sufrir pérdidas financieras significativas, robo de identidad, daño emocional y reputacional, y en algunos casos, problemas legales. Además, las victimas pueden ser engañadas y no necesariamente sufrir las consecuencias de manera inmediata, los estafadores pueden retener la información y usarla cuando lo necesiten o vean más conveniente.

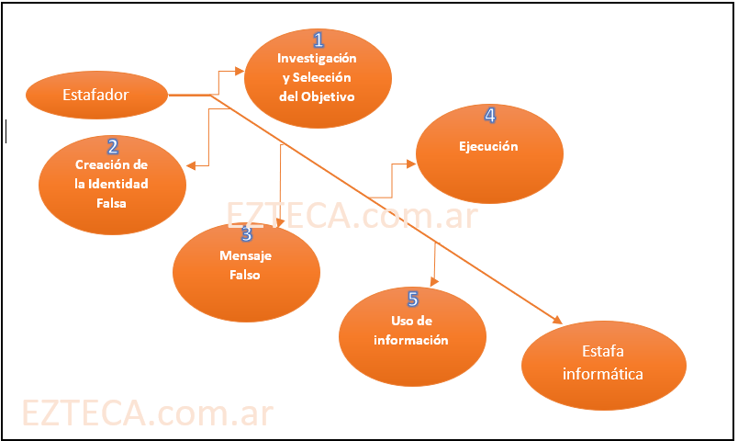

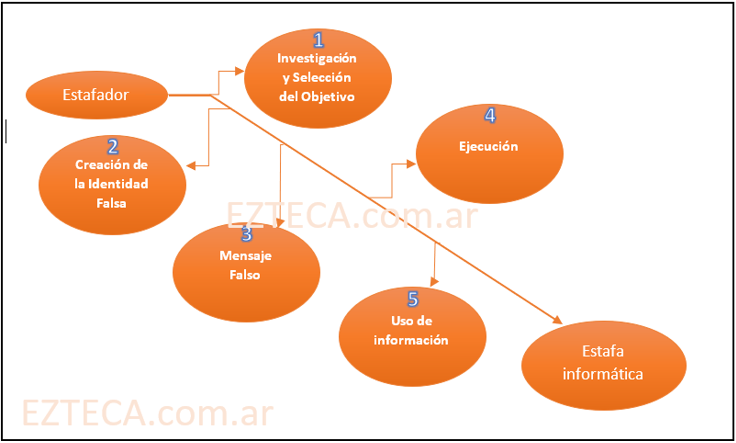

A continuación, encontraran un mapa referencial de cómo marcha la metodología de este tipo de estafa y como suelen accionar los estafadores.

Partiendo del anterior mapa, podemos identificar el iter criminis o camino del delito de la estafa informática. Este camino es totalmente referencial, pueden existir más o menos pasos, puede existir un ciclo o un camino punto “A” a punto “B”.

1- Fase de Investigación y Selección del Objetivo.

· Identificación de posibles víctimas.

· Recopilación de información sobre el objetivo.

· Planificación e ideación de la estafa

En esta fase, el delincuente idea y planifica su accionar, intenta identificar posibles víctimas o el espectro social objetivo. Idea la estafa en cuanto a su monto, entidad que utilizara, sus pedidos o demandas y posible accionar ante diferentes situaciones que pueda encontrar.

2- Creación de la Identidad Falsa.

· Uso de información robada o falsa para crear una identidad creíble.

· Creación de cuentas de correo electrónico o perfiles falsos.

Aquí el estafador puede recurrir a una identidad de una persona física o una persona jurídica existente (empresa o entidad estatal) y también puede crear una entidad inexistente en la realidad para su cometido. El perpetrador intentara que su perfil sea lo mas convincente posible y, de ser necesario, estudiara su identidad o camuflaje para que sea lo más convincente posible.

3- Desarrollo del Mensaje o Sitio Falso:

· Creación de correos electrónicos, mensajes o sitios web falsos.

· Uso de ingeniería social para atraer a la víctima.

· Ejecución del Ataque de Phishing

Inicia con la búsqueda del formato indicado por su identidad falsa o creando uno totalmente nuevo siguiendo los lineamientos y formalidades de alguna entidad real. El mensaje debería ser convincente y tener la mayor cantidad de formalidades posibles.

4- Ejecución:

· Suplantación de identidad y persuasión para que la víctima revele información personal o financiera.

· Recopilación de Información Confidencial

· Obtención de datos personales, contraseñas, números de tarjetas de crédito, etc.

Cuando la víctima cae en el mensaje de anzuelo, el perpetrador empieza su tarea de convencimiento o de ejecución del robo de información. Aquí, si la victima aun no revelo la información, empieza la persuasión o la coacción. También, pueden obtenerse datos personales, contraseñas, tarjetas de crédito y cualquier información que pueda servir al victimario para no solo afectar a la víctima, sino también a todo su entorno.

Existen diferentes metodologías para la ejecución del robo de información, puede ser mails, ingeniería social por medio de llamadas, por mensaje de texto, por medio de malwares como keyloggers, sniffers o directamente por ransomware. Puede existir chantaje, engaño o coacción para liberar la información objetivo, las victimas pueden verse sin salida y otorgar datos o dinero para terminar con la situación.

5- Uso de la Información Robada:

· Compra de bienes o servicios ilegalmente.

· Fraude financiero.

· Guarda de la información para posterior uso.

· Usar cuentas de la víctima para realizar transferencias.

· Realizar cobros de montos ínfimos diariamente.

Los estafadores, pueden usar inmediatamente la información para generar un perjuicio económico a la víctima, también pueden retener la información para una posterior venta u uso. Además, la información de la victima puede ser utilizada como “mula” para la transferencia de montos entre diferentes cuentas bancarias.

Podemos mencionar algunas metodologías como las siguientes:

1. Phishing:

En esta estafa, los estafadores se hacen pasar por entidades legítimas (como bancos o empresas) para obtener información personal, como contraseñas y números de tarjeta de crédito, generalmente a través de correos electrónicos o sitios web falsos.

2. Ransomware:

El ransomware es un tipo de malware que cifra los archivos de la víctima y luego exige un rescate para desbloquearlos. A menudo, los estafadores exigen el pago en criptomonedas para dificultar el rastreo.

3. Estafas de soporte técnico:

Los estafadores se hacen pasar por técnicos de soporte de empresas legítimas como Microsoft y afirman que tu computadora está infectada. Luego, intentan venderte software inútil o te piden acceso remoto a tu computadora.

4. Fraude de inversión en criptomonedas:

Los estafadores prometen oportunidades de inversión en criptomonedas con retornos garantizados, pero en realidad, buscan robar tus fondos. Pueden operar a través de sitios web falsos o redes sociales.

5. Venta de productos falsificados:

En línea, los estafadores venden productos falsificados, desde ropa de marca hasta productos electrónicos, y a menudo te hacen pagar por adelantado antes de desaparecer.

6. Fraude de lotería y premios falsos:

Recibes un mensaje que te informa que has ganado una lotería o un premio, pero debes pagar una tarifa o proporcionar información personal para reclamarlo. En realidad, no has ganado nada.

7. Estafas de romance en línea:

Los estafadores establecen relaciones sentimentales en línea y luego solicitan dinero bajo pretextos como emergencias médicas o problemas financieros. Estas relaciones suelen ser ficticias.

8. Fraude de tarjetas de crédito:

Los estafadores obtienen los detalles de tu tarjeta de crédito y realizan compras no autorizadas. También pueden clonar tarjetas para realizar transacciones fraudulentas.

9. Ofrecimiento de ofertas de supermercados:

Los ciberdelincuentes prometen, mediante una identidad falsa de alguna empresa o supermercado, ofertas imperdibles con las que solo se puede acceder mediante un link especifico o enviando un código que aparecerá en su lista de SMS, de esta forma pueden robar no solo información sino también cuentas de diferentes redes o apps de comunicación.

10. Suplantación de identidad en redes sociales:

Los estafadores crean perfiles falsos en redes sociales utilizando fotos e información personal de otras personas. Pueden usar estos perfiles para acosar, difamar o engañar a otros.

Qué hacer ante una estafa informática

Ahora, una vez que entendemos que es una estafa informática y como suele manifestarse en el ecosistema social, queda plantear la gran interrogante “¿Qué hacer ante una estafa informática?”.

Primero que nada, necesitamos identificar que datos o cuentas quedaron vulneradas, por ejemplo, si nuestro mail fue vulnerado, cambiar contraseñas, chequear nuestra configuración de seguridad en el panel adecuado (los criminales pueden hacer los mismos cambios que la víctima, al tener el control de la cuenta) y, desde el panel de cuenta, cerrar todas las sesiones abiertas que tenga la cuenta. Este accionar puede repetirse en la gran mayoría de casos donde nuestras cuentas de las redes fueron vulneradas y los criminales aun no lograron realizar un daño económico. Ahora, que hacer luego de producido ese daño económico.

1- Hacer la denuncia en la comisaría o en la oficina receptora de denuncias que corresponda a su domicilio.

2- Reportar el caso a la Unidad Fiscal Especializada en Ciberdelincuencia (UFECI) enviando un correo a denunciasufeci@mpf.gov.ar.

3- También puede contactar a la División Delitos Tecnológicos de la Policía Federal Argentina.

Teléfono: 4800-1120/4370-5899.

Correo electrónico: delitostecnologicos@policiafederal.gov.ar.

Si el delito se relaciona con el robo de datos personales, cuentas u otros datos, puede contactar a la Dirección Nacional de Protección de Datos Personales.

Es importante que tenga todo el material posible para compartir con los investigadores. Una vez realizada la denuncia, debe proceder de la forma en que el investigador le indique. Recuerde que tiene obligación de tomar su denuncia. El trámite es gratuito.

La Ley y las expectativas

Es necesario profundizar sobre las expectativas que puede tener la víctima en este tipo de casos. En general, los estafadores informáticos suelen requerir montos que, dependiendo del estudio de la víctima, serán relativamente bajos o irrisorios como para movilizar a esta última a realizar la denuncia y todo lo que ello conlleva. Es por esta razón, que la mayoría de delitos informáticos casi no se denuncian y quedan en una lección aprendida por la víctima.

Además, es necesario mencionar que, si bien los investigadores tienen grandes posibilidades de encontrar al delincuente no necesariamente lograran la recuperación de los activos financieros del delito. Dependiendo del grado de “profesionalidad” tenga el delincuente respecto de su actividad delictiva, podemos hipotetizar que los fondos no solo fueron diversificados en diferentes cuentas bancarias (probablemente robadas a otras víctimas) sino que, el delincuente podría exportar el dinero a cuentas en el exterior o transformarlo en una criptodivisa con otras diversificaciones en diferentes wallets. Esta es la razón por la cual, entre otras, por lo que los delincuentes suelen buscar montos que para las víctimas no sean tan movilizadores.

Es imperativo entender que una investigación, luego de realizada la denuncia, necesitara como mínimo 3 meses y puede llegar a extenderse por diversas circunstancias. Los investigadores pueden necesitar aún más tiempo del promedio, por la complejidad de la investigación y sus ramificaciones.

Conjuntamente, la pena posible del delincuente rondaría, siempre dependiendo cada caso, entre un mes a seis años. Entendiéndose así por lo estipulado en el Código Penal de la Nación Argentina en su:

Artículo 173 inciso 16:

“El que defraudare a otro mediante cualquier técnica de manipulación informática que altere el normal funcionamiento de un sistema informático o la transmisión de datos. (Inciso incorporado por art. 9° de la Ley N° 26.388, B.O. 25/6/2008)”

Entre otras cosas, podemos recurrir a la Ley de delitos informáticos para recabar aún más información sobre las posibilidades de identificación de delitos informáticos. La Ley 26.388 de Argentina incorpora y tipifica varios delitos informáticos en el Código Penal Argentino. Algunos de los delitos informáticos mencionados en la Ley son:

Producción y distribución de pornografía inf. vía Internet u otros medios electrónicos (artículo N° 128 C.P.).

Violación de secretos y de la privacidad.

Violación, apoderamiento y desvío de comunicaciones electrónicas (artículo N° 153, párrafo 1º C.P.).

Intercepción o captación de comunicaciones electrónicas o telecomunicaciones (artículo N° 153, párrafo 2º C.P.).

Acceso a un sistema o dato informático (artículo N° 153 bis C.P.).

Publicación de una comunicación electrónica (artículo N° 155 C.P.).

Acceso a un banco de datos personales (artículo N° 157 bis, párrafo 1º C.P.).

Revelación de información registrada en un banco de datos personales (artículo N° 157 bis, párrafo 2º C.P.).

Inserción de datos falsos en un archivo de datos personales (artículo N° 157 bis, párrafo 2º C.P.).

Fraude informático (artículo N° 173, inciso 16 C.P.).

Daño o sabotaje informático (artículos N° 183 y 184, incisos 5º y 6º C.P.).

Concientización y Prevención

Como culminación, me parece necesario abarcar la temática de la concientización y prevención, tener en cuenta ciertos patrones o señales específicas de la cotidianidad de nuestra actividad en red, esto es vital para lograr estar seguros en entornos digitales.

Algunos consejos pueden venir de cosas simples como asegurarse que los links que recibimos desde nuestro mail sean legítimos o algunas acciones más complejas que parten de la actualización de software o contratación de antivirus, una forma aún más simple y económica parte de unas actividades que podemos hacer todos, es mas bien una costumbre que deberíamos tener.

Cuando recibimos links por mail, es imperativo que no ingresemos mediante esos hipervínculos de la casilla de mail, en su lugar debemos encontrar por nuestra cuenta, mediante Google o cualquier motor de búsqueda, la página web que estamos recibiendo.

Además, es necesario mencionar que no todas las publicidades que existen en el ciberespacio son GoogleAds, algunas provienen de lugares menos responsables y pueden generarnos problemas, es por esto que ante situaciones donde debemos descargar archivos, nunca permitamos el acceso a información de nuestro navegador por ninguna ventana emergente que aparezca en nuestra pantalla. Utilizar AdBlocks puede ser de vital importancia para no caer en estos Ads que pueden resultar dañinos.

Partiendo a una forma de prevención mas formal, podemos mencionar algunos consejos:

Mantén el software actualizado: Es importante mantener todos tus dispositivos y programas actualizados. Instala los parches de seguridad que recomienda el fabricante. En sistemas operativos como Windows, es vital mantener actualizado el sistema mediante el Windows Update.

Utiliza un firewall: Un firewall puede garantizar una conexión segura a Internet. Es un programa informático que controla el acceso del ordenador a la red y a sus posibles elementos peligrosos. Usualmente, nuestros sistemas operativos ya tienen un firewall activo, debemos asegurarnos de que siempre esté funcionando.

Instala un antivirus de calidad: Un buen antivirus puede proteger tu sistema de elementos maliciosos. Un antivirus es vital si no tenemos muchos conocimientos de los riesgos presentes en la navegación del ciberespacio, de tener un sistema operativo como Windows, utiliza y mantén activo el Windows Defender que es un antivirus muy recomendado.

Cambia las contraseñas de forma periódica: Procura que tus contraseñas sean complicadas y únicas para cada cuenta. Cambia tus contraseñas regularmente. Algunas indicaciones para tener una contraseña fiable son, primero que nada, no incluir información personal (fechas de nacimiento, documento de identidad, número de teléfono), algunas contraseñas vulnerables pueden ser las siguientes: “martin98”, “juantermas90”,” joaquin10”. En su lugar necesitamos lograr una combinación de letras minúsculas o mayúsculas, números, y símbolos para lograr una contraseña segura, por ejemplo: “Martin*Coy*ote29+”.

Activar validación o autentificación de 2 factores (2FA): Esta metodología de seguridad nos da la posibilidad de tener un mecanismo de autentificación que necesita de nuestra atención para lograr iniciar una sesión dentro de cualquier de nuestras cuentas.

Referencias

¿Cómo prevenir un delito informático? - Veigler Business School

Ciberdelito | Argentina.gob.ar

CODIGO PENAL DE LA NACION ARGENTINA (infoleg.gob.ar)

Consejos para evitar ser victima de delitos informáticos (cic.es)

Delitos_informaticos_senado.htm (infoleg.gob.ar)

Denunciar un delito informático | Argentina.gob.ar

Ley 26388/2008 | Argentina.gob.ar

Si fuiste víctima de un ciberdelito, denúncialo | Argentina.gob.ar